Sicurezza continua dei dati per proteggere i dati attraverso carichi di lavoro ibridi

Comprendere i dati sensibili per applicare una protezione adeguata e distribuire meccanismi avanzati di allarme precoce e di rilevamento delle minacce per proteggere i dati e le pipeline di intelligenza artificiale in modo proattivo.

Video d'insieme

Commvault Risk Governance

Le funzionalità avanzate di governance dei dati, abbinate al rilevamento proattivo delle minacce, contribuiscono a proteggere le aziende di oggi cloud-first.

Controlli sulla governance dei dati e rilevamento di minacce e anomalie

Migliorate la vostra posizione in materia di dati e cybersecurity grazie a una migliore comprensione dei dati e al monitoraggio proattivo delle minacce informatiche come hacker, ransomware e malware.

Scoprire, classificare e proteggere i dati sensibili

Riducete l'impronta dei dati e salvaguardate i dati sensibili per mantenere la fiducia, compresi segreti come chiavi o password, PII e altri dati sensibili o regolamentati.

Ridurre il rischio e migliorare cyber resilience

La protezione aggiuntiva per le applicazioni e i dati, compresa la scansione proattiva e in linea dei dati per le minacce nuove e persistenti, contribuisce a ridurre il rischio di fallimenti del ripristino.

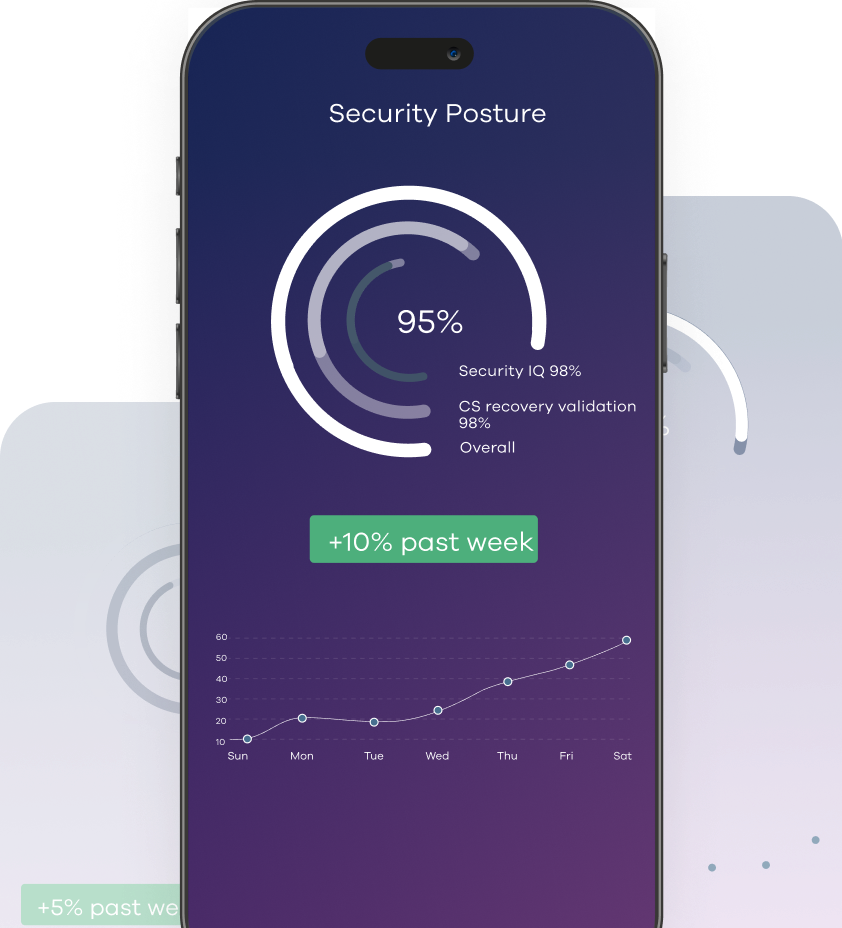

Comprendere la posizione di resilienza di dati e backup

Verificare facilmente le configurazioni e le impostazioni dei dati rispetto alle best practice per ridurre i rischi per gli ambienti live e di backup.

controllo migliorato

Governance avanzata dei dati

Commvault® Cloud offre visibilità e controllo sul vostro patrimonio di dati con criteri di governance dei dati automatizzati che contribuiscono a ridurre la superficie di attacco e a favorire la conformità alle normative.

Scansione e classificazione dei dati in tempo reale

Etichettate e contrassegnate automaticamente i dati per applicare i criteri di conservazione e protezione dei dati.

Automatizzare le azioni del ciclo di vita dei dati

Attivare politiche di conservazione basate sul ciclo di vita dei dati o sospendere tali politiche a tempo indeterminato in caso di eDiscovery o di richieste legali.

Ridurre al minimo i dati ridondanti, obsoleti e banali.

Riducete la superficie di attacco e i costi di archiviazione eliminando i dati duplicati, inutili o non necessari dal vostro patrimonio di dati.

Ricerca dati completamente personalizzabile

Oltre a decine di classificatori per i dati sensibili, è possibile scoprire automaticamente tutto ciò che i team di governance dei dati considerano sensibile, comprese parole chiave e segreti come le chiavi API.

SICUREZZA AVANZATA E MITIGAZIONE DEL RISCHIO

Allarme precoce e rilevamento di minacce e anomalie

Commvault Cloud aiuta a spostare le difese informatiche a sinistra per rilevare le minacce e mitigare i rischi nelle prime fasi del ciclo di vita degli attacchi.

Rilevare minacce e attività insolite

Scopre il malware, mette automaticamente in quarantena i file sospetti e crea un punto pulito in modo che i dati corrotti o compromessi non vengano ripristinati durante il ripristino.

Distribuire esche e trappole per gli aggressori.

Posizionare strategicamente dati esca di alto valore per sembrare legittimi, ma agire come un sensore di allarme precoce per rilevare le minacce in modo proattivo.

Implementare il monitoraggio continuo

Utilizzate i sensori in tutto l'ambiente per rilevare il traffico di rete nocivo o i comportamenti sospetti, consentendo ai team operativi di sicurezza di analizzare gli incidenti di sicurezza.

MONITORAGGIO DELLA SICUREZZA DEI DATI

Protezione e salvaguardia dei dati dalle minacce interne ed esterne

Riduci l'esposizione, aumenta la resilienza e migliora organicamente la tua postura di sicurezza.

Monitoraggio del controllo di sicurezza

Visualizzate la posizione di sicurezza del vostro ambiente con dashboard e report intuitivi.

Valutare la configurazione rispetto alle migliori pratiche

Ottenete consigli intelligenti per migliorare la sicurezza dell'ambiente di backup in base alle best practice del settore.

Indicatori di minaccia avanzati

Approfondite rapidamente le attività sospette e indagate sui file infettati da malware o ransomware.

Report dell'analista

Analizzare i vantaggi economici della resilienza informatica con Commvault® Cloud

Commvault Cloud è in grado di garantire efficienza dei costi, agilità e cyber resilience con un TCO inferiore.

Il nostro raggio d'azione

Supportiamo oltre 100.000 aziende

risorse correlate

Esplora altre risorse di platform

DATASHEET

Identificare il malware e prevenire la reinfezione

con Commvault® Cloud: Threat Scan

Imparare a ripristinare i dati in modo rapido e affidabile analizzando i dati di backup per trovare i file crittografati e danneggiati.

SOLUTION BRIEF