Backup-Daten sauber halten

Stellen Sie saubere Daten schnell wieder her und vermeiden Sie eine erneute Infektion von Dateien, indem Sie verdächtige oder gefährdete Daten automatisch unter Quarantäne stellen.

Demo-Video

Commvault®. Cloud Threat Scan

Sehen Sie, wie Commvault Cloud Threat Scan Backup-Dateien automatisch auf Malware scannt, Datenanomalien erkennt und eine schnelle, saubere Wiederherstellung ermöglicht.

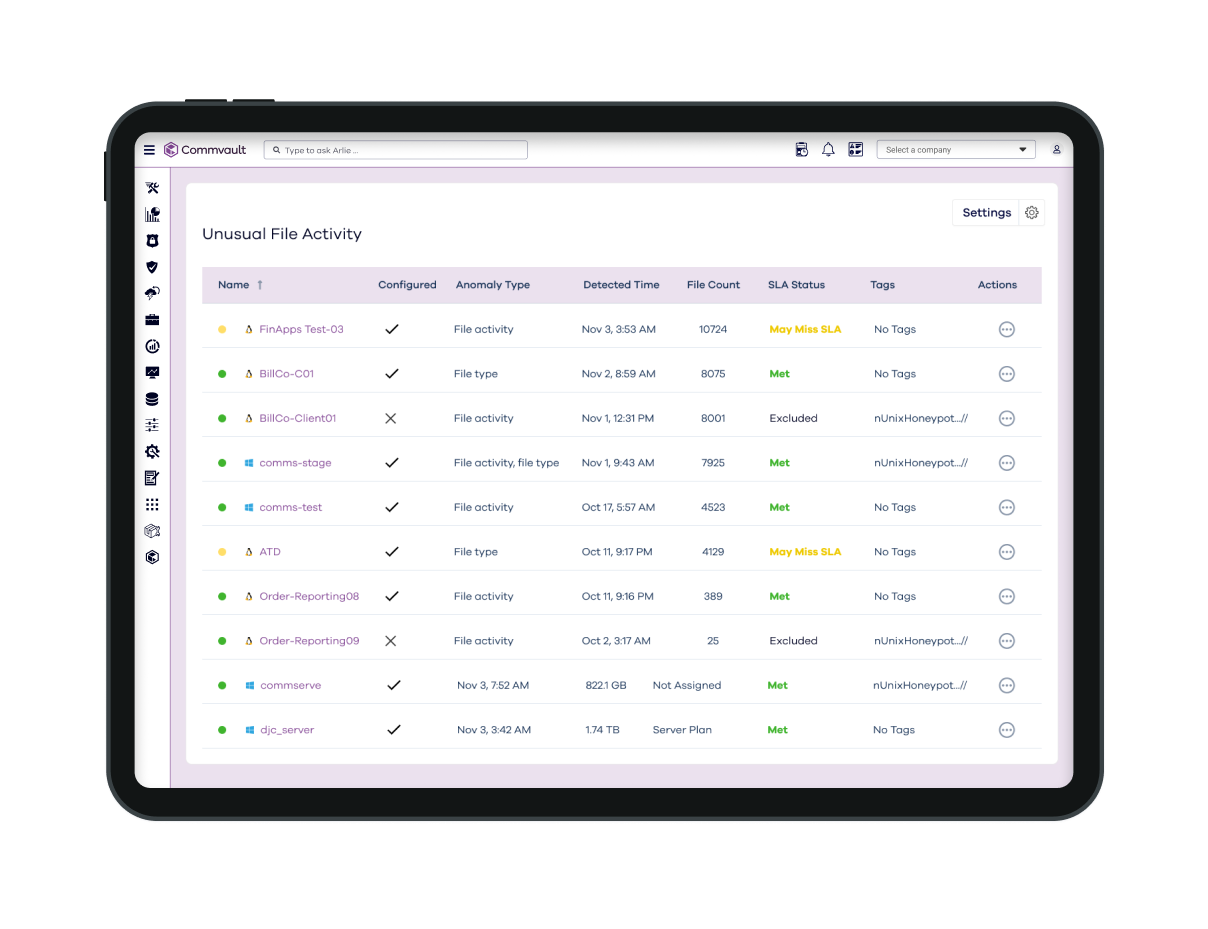

Kontinuierliches Scannen zum Erkennen und Stoppen von Bedrohungen

Die aktive Überwachung von Backups mit automatischer Quarantäne von infizierten oder verdächtigen Daten gibt Ihnen die Sicherheit, dass Sie saubere Daten schnell wiederherstellen können.

Intelligente Quarantäne

Infizierte Dateien werden automatisch aus dem Backup-Inhalt isoliert und bei der Wiederherstellung übersprungen.

Mehrschichtige Dateianalyse

Unser sicheres Scanning nutzt eine integrierte, signaturbasierte Malware-Engine, Algorithmen und Dateivergleiche, um in Backups gefundene Bedrohungen zu identifizieren, zu kennzeichnen und unter Quarantäne zu stellen.

Erweiterte AI eingebaut

Nutzen Sie mehr als 100 Millionen Bedrohungsindikatoren, um neue Bedrohungen schnell zu erkennen.

SIEM- und SOAR-Integration

Die Warnmeldungen lassen sich in vorhandene Sicherheitstools wie SIEM- und SOAR-Plattformen integrieren, um Untersuchungen mit zusätzlichem Kontext zu starten.

Unbekannte Bedrohungen, gestoppt

Erkennen Sie polymorphe und umgestaltende Malware der nächsten Generation.

Eine Genauigkeit, die Sie noch nie gesehen haben

Finden Sie Bedrohungen mit größerer Genauigkeit und reduzieren Sie Fehlalarme.

FUNKTIONEN DER BEDROHUNGSPRÜFUNG

Automatisch saubere Daten wiederherstellen und wiederherstellen

Lokalisieren und isolieren Sie gefährdete Backup-Inhalte wie verschlüsselte Dateien, mit Malware infizierte Dateien oder solche mit erheblichen Änderungen.

FEHLERHAFTE BACKUPS ZU IDENTIFIZIEREN

Entdecken Sie Bedrohungen, die in gesicherten Dateien leben

Lokalisieren und isolieren Sie gefährdete Backup-Inhalte wie verschlüsselte Dateien, mit Malware infizierte Dateien oder solche mit erheblichen Änderungen.

SAUBERE DATEN WIEDERHERSTELLEN

Verhinderung von Reinfektionen während des Wiederherstellungsprozesses

Wiederherstellung der letzten bekannten guten Version der Daten, bei gleichzeitiger Aufbewahrung, Isolierung und Quarantäne fehlerhafter Daten für die forensische Untersuchung.

KI MIT KI BEKÄMPFEN

Threat Scan vorhersagen

Finden Sie Zero-Day-Bedrohungen und noch nie dagewesene Bedrohungen früher mit einer Scan-Technologie, die Dateiattribute und -verhalten analysiert.

Analystenbericht

Commvault weist den Weg zu Cyber Resilience und kontinuierlicher Geschäftstätigkeit

Zum 13. Mal in Folge wurde Commvault im Gartner® Magic Quadrant™ für Enterprise Backup- und Recovery-Softwarelösungen als führend eingestuft.

Unsere Reichweite

Wir unterstützen mehr als 100.000 Unternehmen

Datenblatt

Threat Scan datenblatt

Ermöglicht eine schnelle und saubere Datenwiederherstellung durch Analyse von Sicherungsdateien, um beschädigte und verschlüsselte Daten zu finden.

Lösungskonzept

Schutz vor Cyberbedrohungen

mit

Ausfallsicherheit

und Wiederherstellung

Unternehmen benötigen eine bewährte, cyberresistente Datenschutzlösung, die über die herkömmliche Sicherung und Wiederherstellung hinausgeht, um Daten zu sichern, zu verteidigen und wiederherzustellen - und zwar in der gesamten hybriden Welt.

KUNDEN-VIDEO